Airbase-ng

Aribase-ng es herramienta multiproposito apuntada contra clientes como

se opone a el punto de acceso (AP) mismo. Desde que es tan versátil y

flexible, resumirlo es un reto. Aquí hay una cierta cantidad de la

característica a gran altura listas:

- Los implementos el cliente coffe latte WEP atacan

- Los implementos el cliente contratado WEP atacan

- La habilidad para capturar el handshake del WPA/WPA2

- La habilidad a actuar como un punto de acceso ad hoc

- La habilidad a filtrar por SSID o direcciones de la MAC del cliente

- La habilidad para manipular y envíar paquetes

- La habilidad para enviar paquetes encriptados y desifrar packetes encriptados.

La

idea principal es de la implementación es que debería alentar a los

clientes a asociarse con el AP falso, e impedir que accedan al AP

verdadero.

Como los clientes verdaderos muy probablemente enviarán

las peticiones de la sonda para redes / configuradas comunes, estos

marcos son importantes para comprometer a un cliente a nuestro softAP.

En este caso, el AP responderá a cualquier petición de la sonda con una

respuesta correcta de la sonda, lo cual le dice al cliente que

autentique para el airbase.ng BSSID. Que siendo dicho, este modo

posiblemente podría desestabilizar la funcionalidad correcta de

nuestro Aps en el mismo canal.

Opciones

-H - - help comando ayuda

-a (bssid) si el BSSID no es explícitamente especificado por el uso de "

-a (bssid)", entonces se utiliza el vigente, MAC de la interfaz especificada.

-i (iface) capturado y el proceso para esta interfaz, además de la interfaz de repetición

-w

(WEP key) WEP si debe utilizar el cifrado, el parámetro - w (wep

clave) . esto es suficiente para que airbase-ng establezca todas las

banderas apropiadas por sí mismo. Si el softAP funciona con el cifrado

WEP, el cliente puede optar por utilizar la autenticación de sistema

abierto o la autenticación de clave compartida. Ambos métodos de

autenticación son compatibles con la base aerea-ng. pero para conseguir

un flujo de clave, el usuario puede tratar de forzar al cliente a

utilizar autenticacion clave compartida. "-S" fuerza una autenticación

de clave compartida "-S (len)".

-h (MAC) Esta es la fuente de MAC para el ataque man-in-the-middle. El "

-M", también se especifica

-f (disallow) Si no se especifica esta opción, el valor predeterminado es "

-f allow". Esto significa que los todos los clientes pueden (

-d y

-D) definen que clientes puede aceptar.

Mediante

el uso de la opción "-f disallow ", esta selección inversa y causa

airbase-ng ignore a los clientes especificados por los filtros

-W (0|1)

Esto

establece el WEP bandera beacon. Recuerde que los clientes normalmente

sólo se conectarán con los puntos de acceso, que son los mismos que

guardarlos. Es decir WEP a WEP, abra abrir.

La opción "auto" es

permitir que airbase-ng para ajustar automáticamente el indicador basado

en el contexto de las demás opciones especificadas. Por ejemplo, si se

establece una clave WEP con-w, entonces la bandera beacon se establece

en WEP

Otro uso de "auto" es tratar con clientes que pueden ajustar

automáticamente el tipo de conexión. Sin embargo, son pocos y distantes

entre sí. En la práctica, lo mejor es fijar el valor al cliente f tipo

de que se trata..

-q No mostrar datos de estadística o información del estado.

-v Esto imprime detalles y mensajes adicionales para ayudar en depurar.

-M Esta opción no es implementada aún, espera un ataque de man-in-the-midle entre BSSIDs y clientes especificados.

-A - - ad-hoc

airbase-ng para actuar como un cliente de ad-hoc en lugar de un punto de acceso normal.

En

el modo ad-hoc airbase-ng también envía beacons, pero no necesita

ningún Autenticación / asociación. que se puede activar mediante el uso

de "-A". el soft AP ajustar todas las banderas necesarias para simular

una estación en el modo ad-hoc automáticamente y generar una MAC

aleatoria, que se utiliza como CELL Mac en lugar de el BSSID. Esto puede

ser sobre escrito por el (

-a (bssid) tag. La interfaz de MAC se utilizará entonces como fuente de mac, que se puede cambiar con "

-h (sourceMAC)"

-Y (

in|

out|

both)

El

parámetro "-Y" permite el modo "procesamiento externo". esto crea una

segunda interfaz "atx", que se utiliza para reenviar / modificar /

eliminar o inyectar paquetes a voluntad. esta interfaz también debe ser

vista con ifconfig y se necesita una herramienta externa para crear un

bucle de una la interfaz de ella.

La estructura de paquete es

bastante simple: la cabecera de Ethernet (14 bytes) se ignora y justo

después de que sigue la completa iee802.11 el marco de la misma forma

en que va a ser procesada por airbase-ng (para los paquetes entrantes) o

antes que los paquetes serán enviado de la tarjeta inalámbrica

(paquetes salientes). Este modo intercepta todos los paquetes de datos y

los bucles. El MAC e IP de la segunda interface grifo no importa, como

tramas Ethernet reales en esta interfaz se dejan caer de todos modos.

Hay

3 argumentos para "-Y": "in", "out" y "both", que especifica la

dirección de marcos para recorrer la aplicación externa. Obviamente "in"

redirecciona marcos sólo entrantes (a través de la tarjeta de red

inalámbrica), mientras que las tramas salientes no serán tocados. "out"

no todo lo contrario, sólo lazos de paquetes salientes y "both" envía

todos ambas direcciones a través de la segunda interface conectada.

Hay

una pequeña aplicación sencilla de ejemplo para reinyectar paquetes en

la sengunda interface. La herramienta es “ replay.py ” y está ubicada

adentro “. /test ”. esta escrita en phyton, Utiliza pcapy para leer los

paquetes y scapy para alterar / mostrar tal y reinyectar los frames o

paquetes. la herramienta simplemente reproduce todos los marcos e

imprime un breve resumen de la variable frames.el "paquete" recibido

contiene el completo paquete ieee80211 , que puede ser fácilmente

disifrado y modificar mediante scapy.

Esto puede ser comparado con

filtros del ettercap, pero es más poderoso, como idioma realmente

programado puede usarse para construir lógica complicada para filtrar y

la adecuación del paquete. Lo negativo en python es que la suma un

retraso es de alrededor de 100ms y las utilizaciones del cpu es bastante

grande en una red alta de velocidad. Pero es perfecto para una

comprobación con sólo algunas líneas de código.

-c (channel)

Para indicar por que canal va a correr el punto de acceso.

-X - - hidden Esto causa que el punto de acceso le esconda al SSID y no difundir el valor.

-s

Estando especificado, esto fuerzas autenticación shared key para

todos los clientes. El soft AP le enviará a un método de autenticación

desestimación infundada a cualquier petición manifiesta de autenticación

de sistema si “ - s ” son especificadas.

-S

Envío tamaño de la llave compartida que sera enviada, la cual puede ser de

cualquier clase siendo así de 16 a 1480 por defecto son 128 bytes.es un

numero de bits usado de manera aleatoria para para los diferentes

tamaños de etiquetas con un valor máximo de 255 bytes, Muchos clientes

ignoran valores diferentes que 128 bytes que de tal manera esta opción

no siempre puede trabajar

-L - - caffe-latte

Airbase-ng también contiene el ataque nuevo de coffe-late, lo cual es también implementado en aireplay-ng como el ataque “

- 6 ”. Puede ser usado con “

- L

” o “ caffe-latte ”. Este ataque específicamente obra en contra de

clientes, como espera para una petición difundida ARP, lo cual acierta a

ser un ARP. Luego lanza a algunos bits en el remitente MAC e IP.

Corrige el valor ICV (crc32) y envía de regreso al cliente. El punto por

qué este ataque surte efecto en la práctica es que en Windows envía

paquetes mínimos ARP´s gratuitos después de una conexión en capa 2 es

establecido y una ip estática, o DHCP fracasa y Windows asignaron a

un IP puesto de 168.254.x.x.

“

- x ” Coloca el

número de paquetes por segundo para enviar al realizar el ataque de

caffe-latte. Por el momento, este ataque no se detiene, continuamente

envía peticiones del arp. Airodump-ng es necesario para captar

respuestas.

-N - -cfrag

Este ataque escucha un

paquete ARP de petición o IP del cliente. Una vez que una es recibida,

una parte pequeña una entrada de PRGA es extraída y entonces usada para

crear un paquete de petición ARP dirigido a sectores específicos para el

cliente. Esta petición ARP realmente hizo de arriba de fragmentos

múltiples del paquete algo semejante que cuando recibió, el cliente

responderá. que este ataque marcha especialmente bien en contra de redes

ad hoc. Igualmente puede ser usado en contra de clientes del softAP y

clientes normales AP.

-x (nbpps) Esto coloca el número de paquetes por en segundo lugar que al paquete le sea enviado (por defecto: 100).

-y

cuando se utiliza esta opción, el falso AP no responderá a difundir

sondeos. Una sonda de emisión es donde el AP específica no está

identificado de forma única. Por lo general, la mayoría Aps responderá

con respuestas muestra a una sonda de emisión. Esta bandera será impedir

que esto suceda. Es sólo responderá cuando se solicita únicamente la AP

específica.

-0 habilita en los tags en todos los paquetes enviados WPA/WPA2/WEP. incompatible con –z y –Z.

-z Esto especifica a la WPA que etiqueta tendrán los beacons . Los valores válidos son:

1=wep40

2=TKIP

3=WRAP

4=CCMP

5=WEP104.

-Z lo mismo que

–z pero para wpa2

-V Esto especifica los tipos válidos EAPOL. Los valores válidos son:

1=MD5

2=SHA1

3=AUTO

-F

Esta

opción hace que airbase-ng escriba todos paquetes enviados y recibidos

en un archivo pcap. Éste es el prefijo del archivo (como en airodump-ng

– w)

-P el punto de acceso falso responde a todas los sondeos a pesar de los ESSIDs especificados.

-I establece un intervalo de tiempo entre cada beacon en milisegundo.

-C los ESSID de la tarjeta también seran enviados en los beacons estableciendo un valor un valor tipioco es “

-c 60” ( requiere –P )

Opciones de filtrado

--bssid -b BSSID para filtro/usar

--bssids ,

-B leer lista de BSSIDs de archivo.

--client ,

-d MAC del cliente aceptado.

--clients ,

-D leer lista de MACs de archivo

--essid ,

-e

Especifique a un ESSID

--essids ,

-E leer los essid de un archivo

Tiene muchas funciones pero les enseñare una interesante va

En

este ejemplo veremos una de las opciones mas interesantes que es la

opcion man in the midle funciona bien en la version 1.2 de aircrack-ng y

es la mas interesante puesto que es una de opcion que nos genera mucho

trafico lo que estamos ejecutando es que la victima este saltando entre

el ap verdadero y el falso sino mal recuerdo tambien es conocido como el

hirtet attack bueno

Primero tenemos que conocer información de

nuestra victima como lo es la mac el nombre del ap o el essid segundo

tener algun cliente,en mi caso cambien la mac de mi antena por la mac

del ap con macchanger para mayor efecto la sintaxis es la siguiente:

Airbase-ng –M -h (mac fuente para el man in the midle)

–-bssid (mac del ap)

–d (mac destino client )

–v –F (es para crear un archivo .cap) interface

La opción

–M es para realizar el ataque man in the midle casi siempre va acompañado de

–h

que es la opción que indicara la mac fuente para realizar el ataque asi

que necesitas conocer tu mac es opcional cambiarla como dije antes yo

si la cambie,

-d es para especificar el cliente víctima que claro tiene que ser el mas activo pobre si esta descargando algo, la opción

–v es para mostrar mas detalles en proceso

–F es para crear un archivo .cap de todo el trafico que esto produce.

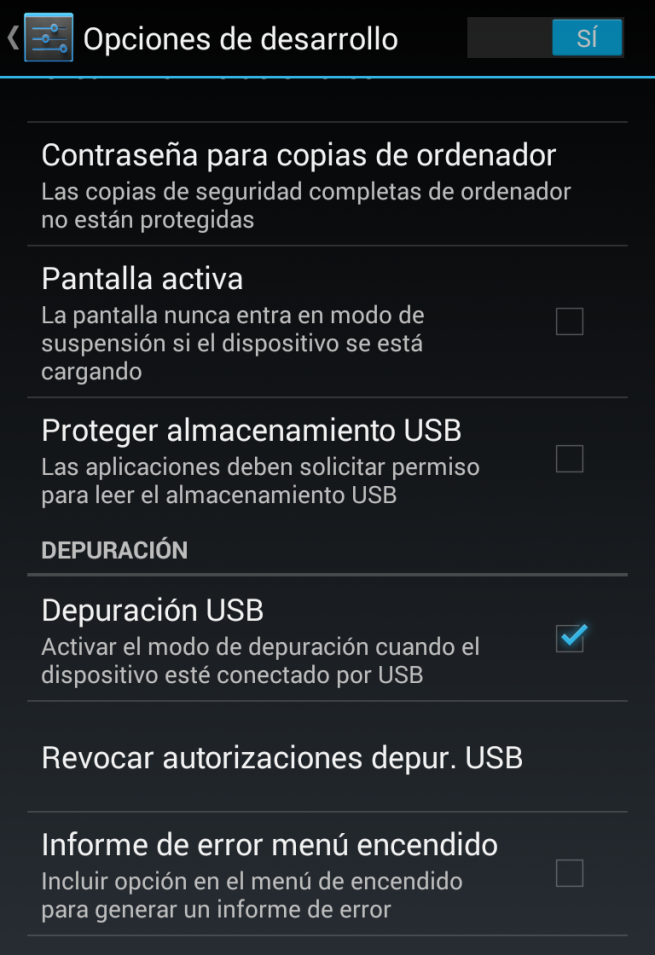

En

la siguiente imagen se puede apreciar un poco el efecto que esto tiene y

en airodump-ng vemos que cambia el nombre del ap por default esto pasa

porque no especificamos con airbase-ng un essid

Autora: Aika