Actualizad Joomla: vulnerabilidad que permite inyección de código SQL

Que se publique una actualización o parche de seguridad no quiere decir que la totalidad de los usuarios hagan uso de él. Esto ha pasado con un problema detectado hace unos días en Joomla, publicando los responsables una solución a este que sin embargo no ha sido adoptada por la mayoría y ahora los ciberdelincuentes están atacando los sitios web que hacen uso del CMS.

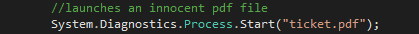

Tal y como suele suceder, tanto la parte encargada de descubrir el fallo como la parte implicada y que debe emitir una actualización se ponen de acuerdo para no publicar los detalles hasta que la actualización sesté disponible. Sin embargo, el problema ha sido doble, ya que antes de que se publicase algunos sitios web que utilizaban este gestor de contenidos ya registraron los primeros ataques aprovechando esta vulnerabilidad que permitía la inyección de código SQL y como consecuencia conseguir el control de éste.

Los expertos en seguridad han confirmado que fueron varios los sitios web afectados pero que algunos tenían configurado de forma correcta un firewall que de alguna forma neutralizó el ataque llevado a cabo.

Desde el CMS han hecho un llamamiento a los usuarios y webmasters que utilicen éste para que actualicen cuanto antes a esta nueva versión para hacer frente al problema de seguridad detectado y que está provocando más problemas de los pensados en un primer momento.

Tal y como se puede ver en el gráfico anterior, el número de ataques realizados se ha incrementado prácticamente de forma exponencial.

Muchos aún no han actualizado a la última versión de Joomla

Aunque el primer problema haya sido el apogeo de estos mucho antes de la publicación de la solución, ahora la mayor preocupación es que no se actualice a esta última versión. Y es que ya es bastante habitual encontrar que los CMS no posean la última versión publicada. Esto supone evidentemente un ahorro de tiempo para los administradores de páginas web, sin embargo, la posibilidad de que los fallos de seguridad existentes sean utilizados por ciberdelincuentes para robar información o hacerse con el control de la página es mucho más alta que manteniendo el CMS al día en lo referido a las actualizaciones.

Tras la gráfica que hemos podido ver con anterioridad, podemos observar que tras el descubrimiento de un fallo de estas características los webmasters disponen solo de 24 horas antes de que los criminales realicen ataques masivos contra los sitios web.

Fuente; redeszone.net

Vísitanos en Underc0de

También tiene los recursos para dejar al descubierto nuevas vulnerabilidades

También tiene los recursos para dejar al descubierto nuevas vulnerabilidades