La NSA trató de hackear Google Play para espiar a todos los usuarios de Android

Un nuevo documento filtrado por Edward Snowden revela los ambiciosos planes que la NSA tenía para tener una forma más de espiar y monitorizar a todos los usuarios de la plataforma Android: lograr acceso a la tienda de aplicaciones Google Play (en aquella época, "Android Market") para modificarla y así conseguir tener una puerta trasera para acceder a estos dispositivos.

El proyecto fue lanzado por una unidad denominada Network Tradecraft Advancement Team, que incluía a espías de cada uno de los países en la alianza llamada "Five Eyes". A ella pertenecían Estados Unidos, Canadá, Reino Unido, Nueva Zelanda y Australia. Las técnicas para tratar de infiltrarse en Google Play y en la tienda de aplicaciones de Samsung fueron ideadas entre noviembre de 2011 y febrero de 2012.

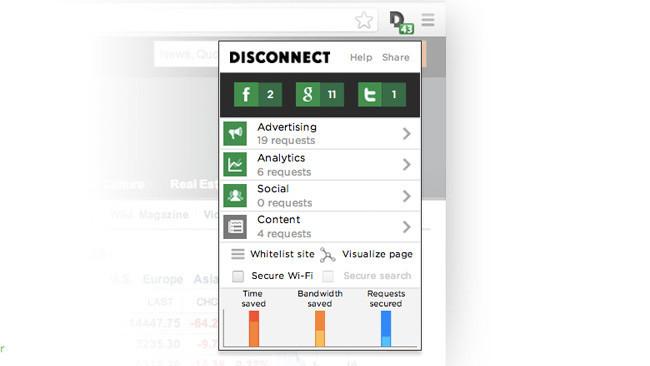

En esas reuniones se buscaban nuevas formas de aprovechar la tecnología presente en los dispositivos móviles para labores de espionaje, y utilizaron el programa XKEYSCORE para identificar el tráfico de smartphones que se conectaban a las tiendas de aplicaciones de Samsung y Google. El programa para modificar el acceso a esas tiendas se denominó IRRITANT HORN (en alusión a las famosas vuvucelas del Mundial de Sudáfrica), y tenía como objetivo ofrecer la capacidad de implantar código que permitiera luego recolectar datos de los teléfonos afectados sin que los usuarios lo supieran.

UC Browser, otro de los afectados

En estos ataques man-in-the-middle permitiría a los hackers de estas agencias situarse entre las tiendas de aplicaciones y los dispositivos de los usuarios, para luego modificar los paquetes de datos que se transferían insertando el código necesario durante esa transferencia y situando ese código malicioso sin que ni las tiendas de aplicaciones ni los usuarios pudieran darse cuenta.

Otro de los objetivos consistía en poder difundir propaganda o confundir a potenciales adversarios, algo que preocupaba a los responsables de estas agencias a la hora de tratar de evitar otra "Primavera Árabe". El interés por diversos países africanos como Senegal, Sudán o el Congo se sumaba a los potenciales ataques a tiendas de aplicaciones en países como Francia, Cuba, Marruecos, Suiza, Holanda o Rusia.

Ese programa también logró descubrir vulnerabilidades en el navegador UC Browser, que aunque en países occidentales es menos conocido se usa de forma masiva en Asia. Según otro documento filtrado, este navegador permitía obtener mucha información de los usuarios de los teléfonos en los que estaba instalado, y por lo que parece fue vital para el descubrimiento de las operaciones de una unidad militar extranjera que estaba planificando diversas operaciones en países occidentales.

El navegador ha sido actualizado y esa vulnerabilidad ya no existe, pero desde Citizen Lab -un grupo de investigación de la Universidad de Toronto- advertían que en lugar de avisar de esa vulnerabilidad, las agencias de inteligencia "la convierten en un arma". Todos estos datos vuelven a poner de manifiesto la ambición de los programas de espionaje de la NSA y de las agencias de inteligencia de otros países que se aliaron en ese esfuerzo -parece que cada vez hay más implicados- en un escándalo que no deja de ofrecer más y más datos preocupantes.