Configurando Hidden Tear (Offline)

Para comenzar a configurar este malware, debemos descargar su código source, podemos hacerlo desde su repositorio oficial en github: https://github.com/utkusen/hidden-tear

Para poder modificarlo y compilarlo, necesitaremos Visual Studio. Abriremos el proyecto que hay en el directorio "hidden-tear-offline", no tendremos problemas para entenderlo y modificar las cosas que queramos, pues el código está perfectamente comentado y muy bien estructurado.

Lo primero con lo que nos encontraremos, será donde se guardará la contraseña dentro del pc o usb, ya que el método que emplearemos es offline, en próximas publicaciones, explicaré en online.

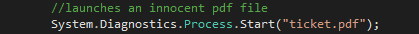

A continuación, nos encontraremos con esta línea, en la que deberemos de escribir el nombre del fichero pdf que queremos que se abra, haciendo creer a la víctima, que realmente ha ejecutado el pdf.

Extensiones que se encriptarán, podemos suprimir alguna o bien, añadir más.

Este será el mensaje que dejaremos al usuario en el escritorio, dentro del fichero Read_it.txt

El método de cifrado de ficheros y la extensión que se utilizará.

Una vez sabemos como funciona, lo compilamos y comenzamos a probarlo.

Justo cuando lo ejecutamos, se nos abre nuestro fichero pdf (se me abre en el navegador pues en la virtual no tengo ningún visor.)

Una vez el malware hace su trabajo (dependiendo de los ficheros que tengamos, tardará más o menos), podremos comprobar que tenemos nuestros ficheros cifrados.

Puesto a que este es el método offline del ransomware, iremos al directorio de nuestro usuario, en mi caso: C:\Users\Pentesting y ahí encontraremos un txt con la contraseña que necesitamos para recuperar nuestros ficheros.

Utilizando otro proyecto llamado hidden-tear-decrypter (también en github), podremos recuperar los ficheros, utilizando esta contraseña.

Nota: Si alguien le editó la extensión .locked, deberá modificar esta línea escribiendo la extensión que utilizó.

Y tenemos nuestros ficheros de nuevo!

Agradecimientos: Windux por haberme pasado el enlace de github de este proyecto.

En la siguiente entrega, explicaré como modificar y configurar el malware con su método Online.

2 comentarios

Write comentariosSe callo el enlace de descarga

Replyfalsa alarma sorry

Reply